Plage d’adresses IP CIDR des services multimédias cloud

Le bloc CIDR des services médias en nuage de Genesys Cloud vous fournit une petite plage d'adresses IP pour les connexions sortantes vers et depuis les terminaux téléphoniques. Le fait de disposer d'un plus petit nombre d'adresses IP appartenant à Genesys pour tous les services médias de Genesys Cloud permet de réduire le nombre de cibles de connexion autorisées sur le pare-feu de votre organisation et, comme toutes les adresses IP appartiennent à Genesys, d'améliorer en fin de compte la sécurité.

Le CIDR de Genesys Cloud s'applique aux services Genesys Cloud suivants :

- Stations WebRTC…

- Stations Polycom avec Genesys Cloud Voice ou BYOC Cloud

- BYOC Cloud

- À propos de l’écran enregistrement

- Chat vidéo

- BYOC Premises Edge Appliances (utilisant WebRTC et Hybrid Media)

Genesys déplace également tous les services TURN de son adresse IP statique actuelle vers des adresses CIDR appartenant à Genesys. Pour plus d'informations, voir Utiliser la fonction Relay/TURN Behavior.

La mise en œuvre de Genesys Cloud CIDR diffère entre les régions commerciales et la région FedRAMP.

Informations sur les adresses IP pour les régions commerciales

Les régions commerciales principales et satellites utilisent les plages d'adresses CIDR suivantes :

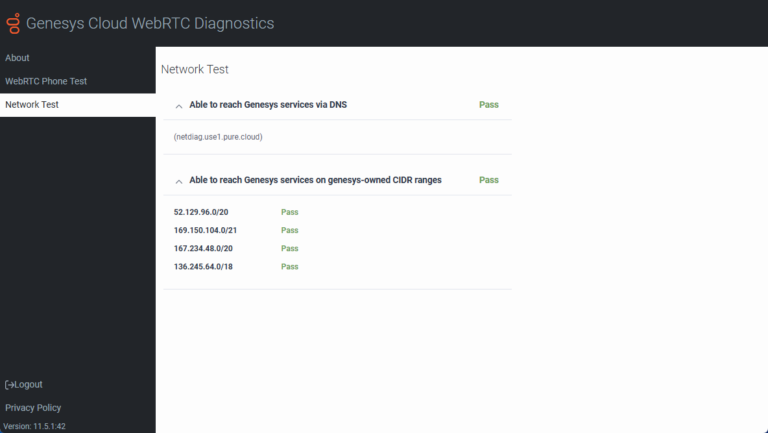

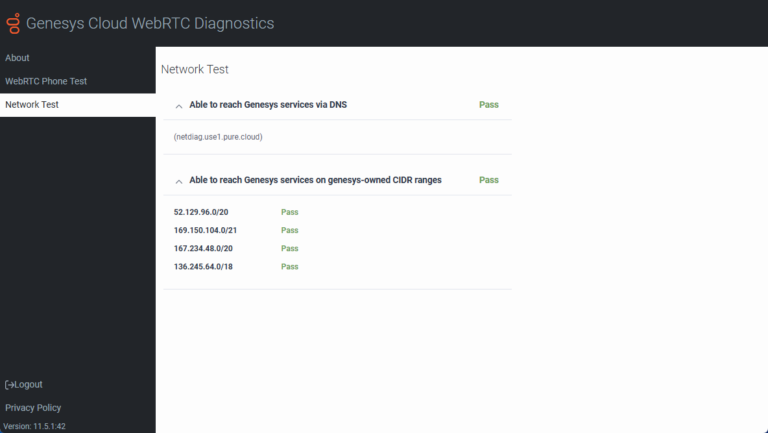

- 52.129.96.0/20

- 169.150.104.0/21

- 167.234.48.0/20

- 136.245.64.0/18

Vous devez ajouter l'ensemble des adresses IP du bloc CIDR à la liste d'autorisations de votre pare-feu existant pour que Genesys Cloud fonctionne correctement.

- Il est important de comprendre que Genesys vous demande d'ajouter le bloc d'adresses IP CIDR à la liste d'autorisations de votre pare-feu existant. Vous n’avez pas besoin de supprimer l’accès aux adresses actuelles.

| Amériques | EMEA | Asie-Pacifique |

|---|---|---|

|

Ouest des États-Unis (Oregon) Est des États-Unis (Virginie du Nord) Canada (Centre) Amérique du Sud (Sao Paulo) |

Europe (Francfort) Europe (Dublin) Europe (Londres) Europe (Zurich) Europe (Paris) Moyen-Orient (EAU) Afrique (Le Cap) |

Asie-Pacifique (Sydney) Asie-Pacifique (Tokyo) Asie-Pacifique (Séoul) Asie-Pacifique (Mumbai) Asie-Pacifique (Osaka) Asie-Pacifique (Hong Kong) Asie-Pacifique (Singapour) Asie-Pacifique (Jakarta) |

Prise en charge complète du bloc CIDR des services de médias en nuage de Genesys Cloud dans cette région.

Région satellite

Tests de préparation pour les régions commerciales

Les sections suivantes contiennent des tests qui vous permettent de confirmer que votre organisation est prête pour la nouvelle plage d'adresses IP CIDR et l'extension du port RTP. Genesys recommande d'exécuter les tests pour chaque fonctionnalité de Genesys Cloud utilisée par votre organisation.

Si vous utilisez des téléphones WebRTC dans votre entreprise, les tests de cette section vous permettent de confirmer que le client WebRTC est prêt pour la plage d'adresses IP CIDR et l'expansion du port RTP. Vous devez exécuter ces tests sur les mêmes réseaux que ceux sur lesquels opèrent les clients WebRTC de votre agent.

L'application WebRTC Diagnostics App - Network Test est un test très basique qui vérifie la résolution DNS et la connectivité générale aux services STUN/TURN.

- Vous devez vous connecter à Genesys Cloud pour exécuter l'application WebRTC Diagnostics.

- Pour tester le CIDR, il suffit d'exécuter le test de réseau.

- Si vous avez récemment utilisé votre téléphone, vous devrez déconnecter la connexion persistante avant de lancer le diagnostic. Pour plus d'informations, voir Terminer une connexion persistante sur un téléphone Genesys Cloud WebRTC.

- Accédez à l’application Genesys Cloud WebRTC Diagnostics pour votre région :

- Sélectionnez Test réseau.

Test de réseau

Le test de réseau vérifie que votre réseau peut accéder aux serveurs de médias Genesys. Plus précisément, ces tests confirment que la résolution DNS fonctionne et que vous êtes en mesure de vous connecter au pool public AWS et à la nouvelle plage d'adresses IP CIDR de Genesys Cloud media services.

Si vous rencontrez des erreurs lors de l'exécution du test, vérifiez les paramètres de votre pare-feu par rapport aux paramètres recommandés dans l'article About ports and services for your firewall. Si vous avez encore des problèmes, contactez Product Support.

Les tests de ligne de commande avancés sont destinés aux professionnels des réseaux. Ces tests vérifient la résolution DNS, STUN/TURN et la plage de ports RTP. (Les protocoles/ports de transport de destination tcp/3478, udp/3478 et udp/16384-65535).

Pour vous assurer que la totalité de la plage d'adresses est couverte, vous devez effectuer ces tests pour chacun des FQDN de destination indiqués dans ce tableau, quelle que soit votre région d'origine.

| Amériques | EMEA | Asie-Pacifique |

|---|---|---|

|

|

|

Les tableaux suivants présentent un ensemble de points d'extrémité de diagnostic de la connectivité du réseau de la plate-forme en nuage que vous pouvez utiliser pour effectuer des tests. Pour effectuer les tests manuels, vous pouvez utiliser des outils de connectivité réseau courants, tels que netcat et nmap.

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| TCP/3478 |

|

Aucune réponse spécifique n’est affichée, mais une liaison de connexion réussie est indiquée. | La connexion expire. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Vous devez utiliser la version 7.9 ou ultérieure de nmap pour exécuter cette commande). |

La réponse inclut une section stun-info répertoriant une adresse IP externe. Cette réponse comprendra les éléments suivants : ncarte effectuée : 1 adresse IP (1 hôte) analysée en #.## secondes |

Vous recevez une réponse "host is down". |

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| udp/16384-65535 |

Répétez cette commande, en remplaçant 16384 par une variété de ports du bas vers le haut de la nouvelle plage. Exemples :

|

La réponse comprend : Au revoirBonjourBienbonbonbonbonbonbonbon (Cette commande envoie cinq paquets, qui donnent lieu à cinq réponses "Goodbye", une pour chaque paquet). |

Vous ne recevez pas de réponse "Au revoir". |

Utilisez le tableau suivant comme référence pour le profil de trafic CIDR de Genesys pour les clients WebRTC.

|

Services |

Source |

Adresse de destination |

Protocole/port de transport de destination |

Description |

|---|---|---|---|---|

| STUN | Client WebRTC |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

TCP/3478 udp/3478 |

Identifie l’adresse IP publique du client WebRTC. |

| Média | Client WebRTC |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Médias envoyés à Genesys Cloud TURN ou services multimédias. |

Si vous utilisez des téléphones matériels dans votre entreprise, ces tests vous permettent de confirmer que le téléphone matériel est prêt pour la plage d'adresses IP CIDR et l'extension du port RTP. Vous devez effectuer ces tests sur les mêmes réseaux que ceux sur lesquels fonctionnent les téléphones matériels.

Les tests de ligne de commande avancés sont destinés aux professionnels des réseaux. Ces tests vérifient la résolution DNS, la signalisation et la plage de ports RTP. (Les protocoles/ports de transport de destination tcp/8061, tcp/5061 et udp/16384-65535).

Pour vous assurer que la totalité de la plage d'adresses est couverte, vous devez effectuer ces tests pour chacun des FQDN de destination indiqués dans ce tableau, quelle que soit votre région d'origine.

| Amériques | EMEA | Asie-Pacifique |

|---|---|---|

|

|

|

Les tableaux suivants présentent un ensemble de points d'extrémité de diagnostic de la connectivité du réseau de la plate-forme en nuage que vous pouvez utiliser pour effectuer des tests. Pour effectuer les tests manuels, vous pouvez utiliser des outils de connectivité réseau courants, tels que netcat et nmap.

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

|

tcp / 5061*

|

|

La réponse comprend : Au revoir |

Vous ne recevez pas de réponse "Au revoir". |

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

|

tcp / 5061* |

|

La réponse comprend : Au revoir |

Vous ne recevez pas de réponse "Au revoir". |

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| udp/16384-65535 |

Répétez cette commande, en remplaçant 16384 par une variété de ports du bas vers le haut de la nouvelle plage. Exemples :

|

La réponse comprend : Au revoirBonjourBienbonbonbonbonbonbonbon (Cette commande envoie cinq paquets, qui donnent lieu à cinq réponses "Goodbye", une pour chaque paquet). |

Vous ne recevez pas de réponse "Au revoir". |

Utilisez le tableau suivant comme référence pour le profil de trafic CIDR de Genesys pour les téléphones matériels.

|

Services |

Source |

Adresse de destination |

Protocole/port de transport de destination |

Description |

|---|---|---|---|---|

| Signalisation | Téléphone matériel |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp / 5061* tcp / 5061* |

Signalisation SIP entre le téléphone matériel et les services SIP de la plateforme en nuage. |

| Média | Téléphone matériel |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Médias envoyés aux services multimédias Genesys Cloud. |

Si vous utilisez BYOC Cloud pour votre connexion téléphonique, ces tests vous permettent de confirmer que BYOC Cloud est prêt pour la plage d'adresses IP CIDR et l'expansion du port RTP. Vous devez effectuer ces tests sur les mêmes réseaux que ceux où se termine l'extrémité distante de la liaison BYOC Cloud. (Par exemple, le réseau d'un SBC ou d'un PBX).

Les tests de ligne de commande avancés sont destinés aux professionnels des réseaux. Ces tests vérifient l'étendue du port RTP. (Les protocoles/ports de transport de destination udp/16384-65535.) Le protocole SIP n'est pas inclus dans cette série de tests car les BYOC Cloud SIP Proxies ne fonctionnent pas sur la plage d'adresses CIDR de Genesys.

Pour vous assurer que la totalité de la plage d'adresses est couverte, vous devez effectuer ces tests pour chacun des FQDN de destination indiqués dans ce tableau, quelle que soit votre région d'origine.

| Amériques | EMEA | Asie-Pacifique |

|---|---|---|

|

|

|

Le tableau suivant présente un ensemble de points d'extrémité de diagnostic de la connectivité du réseau de la plate-forme en nuage que vous pouvez utiliser pour effectuer des tests. Pour effectuer les tests manuels, vous pouvez utiliser des outils de connectivité réseau courants, tels que netcat et nmap.

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| udp/16384-65535 |

Répétez cette commande, en remplaçant 16384 par une variété de ports du bas vers le haut de la nouvelle plage. Exemples :

|

La réponse comprend : Au revoirBonjourBienbonbonbonbonbonbonbon (Cette commande envoie cinq paquets, qui donnent lieu à cinq réponses "Goodbye", une pour chaque paquet). |

Vous ne recevez pas de réponse "Au revoir". |

Utilisez le tableau suivant comme référence pour le profil de trafic CIDR de Genesys pour BYOC Cloud.

|

Services |

Source |

Adresse de destination |

Protocole/port de transport de destination |

Description |

|---|---|---|---|---|

| Média | Dispositif d’opérateur ou PBX du client |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Médias envoyés aux services multimédias Genesys Cloud. |

Si vous utilisez l'enregistrement d'écran ACD et le chat vidéo dans votre organisation, ces tests vous permettent de confirmer que ces fonctions sont prêtes pour la plage d'adresses IP CIDR et l'expansion du port RTP. Vous devez effectuer ces tests sur les mêmes réseaux que ceux sur lesquels les clients ACD Screen Recording et Video Chat sont utilisés.

L'application WebRTC Diagnostics App - Network Test est un test très basique qui vérifie la résolution DNS et la connectivité générale aux services STUN/TURN.

L’application Genesys Cloud WebRTC Diagnostics vous fournit un ensemble de diagnostics qui vérifie que votre configuration WebRTC est correctement configurée et identifie les problèmes courants.

- Vous devez vous connecter à Genesys Cloud pour exécuter l'application WebRTC Diagnostics.

- Pour tester le CIDR, il suffit d'exécuter le test de réseau.

- Si vous avez récemment utilisé votre téléphone, vous devrez déconnecter la connexion persistante avant de lancer le diagnostic. Pour plus d'informations, voir Terminer une connexion persistante sur un téléphone Genesys Cloud WebRTC.

- Accédez à l’application Genesys Cloud WebRTC Diagnostics pour votre région :

- Sélectionnez Test réseau.

Test de réseau

Le test de réseau vérifie que votre réseau peut accéder aux serveurs de médias Genesys. Plus précisément, ces tests confirment que la résolution DNS fonctionne et que vous êtes en mesure de vous connecter au pool public AWS et à la nouvelle plage d'adresses IP CIDR de Genesys Cloud media services.

Si vous rencontrez des erreurs lors de l'exécution du test, vérifiez les paramètres de votre pare-feu par rapport aux paramètres recommandés dans l'article About ports and services for your firewall. Si vous avez encore des problèmes, contactez Product Support.

Les tests de ligne de commande avancés sont destinés aux professionnels des réseaux. Ces tests vérifient la résolution DNS, STUN/TURN et la plage de ports RTP. (Les protocoles/ports de transport de destination tcp/3478, udp/3478 et udp/16384-65535).

Pour vous assurer que la totalité de la plage d'adresses est couverte, vous devez effectuer ces tests pour chacun des FQDN de destination indiqués dans ce tableau, quelle que soit votre région d'origine.

| Amériques | EMEA | Asie-Pacifique |

|---|---|---|

|

|

|

Les tableaux suivants présentent un ensemble de points d'extrémité de diagnostic de la connectivité du réseau de la plate-forme en nuage que vous pouvez utiliser pour effectuer des tests. Pour effectuer les tests manuels, vous pouvez utiliser des outils de connectivité réseau courants, tels que netcat et nmap.

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| TCP/3478 |

|

Aucune réponse spécifique n’est affichée, mais une liaison de connexion réussie est indiquée. | La connexion expire. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Vous devez utiliser la version 7.9 ou ultérieure de nmap pour exécuter cette commande). |

La réponse inclut une section stun-info répertoriant une adresse IP externe. Cette réponse comprendra les éléments suivants : ncarte effectuée : 1 adresse IP (1 hôte) analysée en #.## secondes |

Vous recevez une réponse "host is down". |

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| udp/16384-65535 |

Répétez cette commande, en remplaçant 16384 par une variété de ports du bas vers le haut de la nouvelle plage. Exemples :

|

La réponse comprend : Au revoirBonjourBienbonbonbonbonbonbonbon (Cette commande envoie cinq paquets, qui donnent lieu à cinq réponses "Goodbye", une pour chaque paquet). |

Vous ne recevez pas de réponse "Au revoir". |

Utilisez le tableau suivant comme référence pour le profil de trafic CIDR de Genesys pour l'enregistrement d'écran ACD et le chat vidéo.

|

Services |

Source |

Adresse de destination |

Protocole/port de transport de destination |

Description |

|---|---|---|---|---|

| STUN | Client Genesys Cloud |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

TCP/3478 udp/3478 |

Identifie l’adresse IP publique du client d’enregistrement d’écran et de conversation vidéo. |

| Média | Client Genesys Cloud |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Médias envoyés à Genesys Cloud TURN ou services multimédias. |

Si vous utilisez BYOC Premises pour votre connexion téléphonique, ces tests vous permettent de confirmer que l'appliance BYOC Premises Edge est prête pour la plage d'adresses IP CIDR et l'expansion du port RTP. Vous devez effectuer ces tests sur les mêmes réseaux que ceux sur lesquels les appareils Edge sont connectés.

Les tests de ligne de commande avancés sont destinés aux professionnels des réseaux. Ces tests permettent de vérifier la capacité de WebRTC et de liens vers des sites de médias hybrides pour BYOC Premises Edge. (Les protocoles/ports de transport de destination tcp/5061, tcp/3478, udp/3478 et udp/16384-65535).

Pour vous assurer que la totalité de la plage d'adresses est couverte, vous devez effectuer ces tests pour chacun des FQDN de destination indiqués dans ce tableau, quelle que soit votre région d'origine.

| Amériques | EMEA | Asie-Pacifique |

|---|---|---|

|

|

|

Les tableaux suivants présentent un ensemble de points d'extrémité de diagnostic de la connectivité du réseau de la plate-forme en nuage que vous pouvez utiliser pour effectuer des tests. Pour effectuer les tests manuels, vous pouvez utiliser des outils de connectivité réseau courants, tels que netcat et nmap.

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

|

tcp / 5061* |

|

La réponse comprend : Au revoir |

Vous ne recevez pas de réponse "Au revoir". |

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| TCP/3478 |

|

Aucune réponse spécifique n’est affichée, mais une liaison de connexion réussie est indiquée. | La connexion expire. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Vous devez utiliser la version 7.9 ou ultérieure de nmap pour exécuter cette commande). |

La réponse inclut une section stun-info répertoriant une adresse IP externe. Cette réponse comprendra les éléments suivants : ncarte effectuée : 1 adresse IP (1 hôte) analysée en #.## secondes |

Vous recevez une réponse "host is down". |

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| udp/16384-65535 |

Répétez cette commande, en remplaçant 16384 par une variété de ports du bas vers le haut de la nouvelle plage. Exemples :

|

La réponse comprend : Au revoirBonjourBienbonbonbonbonbonbonbon (Cette commande envoie cinq paquets, qui donnent lieu à cinq réponses "Goodbye", une pour chaque paquet). |

Vous ne recevez pas de réponse "Au revoir". |

Utilisez le tableau suivant comme référence pour le profil de trafic CIDR de Genesys pour les appliances BYOC Premises Edge.

|

Services |

Source |

Adresse de destination |

Protocole/port de transport de destination |

Description |

|---|---|---|---|---|

| WebRTC Signalisation | BYOC Premises Edge Appliance |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp / 5061* | Signalisation du plan de contrôle entre le dispositif Edge et la passerelle XMPP du nuage. |

| TURN WebRTC | BYOC Premises Edge Appliance |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Média envoyé aux services Genesys Cloud TURN. |

| WebRTC STUN | BYOC Premises Edge Appliance |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

TCP/3478 udp/3478 |

Utilisé pour identifier une adresse IP publique de l'appareil Edge. |

Informations générales sur AWS Direct Connect

AWS annonce le bloc Genesys CIDR à la fois publiquement et dans Direct Connect.

- Les clients Direct Connect qui n’effectuent pas de filtrage de routage n’ont aucun changement supplémentaire à apporter. Cependant, Genesys recommande d'effectuer une recherche dans la table de routage pour s'assurer que les blocs CIDR de Genesys sont bien affichés. Par exemple, si un bloc CIDR Genesys a un masque /20, AWS peut segmenter le bloc en /21, /22, /23, /24, etc.

- Les clients Direct Connect qui sont en train de filtrer les routes doivent autoriser les blocs CIDR de Genesys. Par exemple, si un bloc CIDR Genesys a un masque /20, AWS peut segmenter le bloc en /21, /22, /23, /24, etc.

- Les clients de Direct Connect qui ont besoin de filtrer des CIDR Genesys Cloud spécifiques à une région doivent utiliser des listes de préfixes et des balises de communauté. La liste de préfixes pour le masque /20 doit autoriser /20 et tout préfixe inférieur à /32, et la liste de préfixes pour le masque /21 doit autoriser /21 et tout ce qui est inférieur à /32. La balise communautaire définie par AWS pour les préfixes spécifiques à une région est 7224:8100. Pour vérifier l'étiquette de communauté correcte, consultez la section AWS Routing policies and BGP communities du guide de l'utilisateur AWS Direct Connect. En utilisant ces deux techniques de filtrage, les clients peuvent accepter automatiquement les CIDR régionaux de Genesys Cloud.

Pour plus d’informations sur le routage et le filtrage AWS Direct Connect, voir Politiques de routage AWS et Communautés BGP.

Exemple de connexion directe

Pour cet exemple, supposons que le circuit Direct Connect se termine dans la région us-east-1 et qu'AWS annonce un préfixe Genesys de 169.150.106.0/24 à partir de la région us-east-1 et de 169.150.107.0/24 à partir de la région us-west-2. Le client en connexion directe reçoit les deux annonces sur son circuit us-east-1.

Pour filtrer ces réseaux et préférer, ou accepter, le préfixe 169.150.106.0/24, le client utilise une liste de préfixes et une balise de communauté. La liste de préfixes doit autoriser 169.150.104.0/21 et inclure tout préfixe inférieur à /32. La correspondance communautaire serait pour 7224:8100.

Dans ce cas, la balise de communauté est un identifiant unique pour les annonces d'itinéraires d'une région provenant d'AWS. Le tag communautaire défini par AWS permet à un client de différencier les routes par région, continent ou monde. Par conséquent, les filtres appliqués feraient en sorte que le préfixe us-east-1, 169.150.106.0/24, soit mis en correspondance sur le circuit Direct Connect de us-east-1. Le préfixe us-west-2, 169.150.107.0/24, ne serait pas pris en compte et pourrait être abandonné ou défini comme chemin le moins préféré.

Adresse IP pour la région FedRAMP

La région FedRAMP Core (US-East 2 (Ohio)) utilise la plage d'adresses CIDR suivante :

- 164.152.64.0/22

Contrôles de préparation pour la région FedRAMP

Pour aider les clients FedRAMP à se préparer à utiliser le bloc d'adresses IP CIDR, Genesys propose deux façons de confirmer si vous êtes prêt à utiliser le bloc d'adresses IP CIDR ou si vous devez apporter des ajustements supplémentaires à vos paramètres de pare-feu.

- Vous pouvez accéder à l’application Genesys Cloud WebRTC Diagnostics et exécuter les tests automatisés trouvés sur l’onglet Test de réseau. Pour plus d'informations, voir Troubleshooting dans l'article About WebRTC.

- Vous pouvez exécuter l'ensemble des tests manuels décrits ci-dessous.

Genesys vous fournit un ensemble de points d'extrémité de diagnostic de la connectivité réseau de la plateforme en nuage que vous pouvez utiliser pour effectuer des tests. Pour effectuer les tests manuels, vous pouvez utiliser des outils de connectivité réseau couramment disponibles, tels que netcat et nmap.

Vous exécuterez les tests sur le FQDN de destination FedRAMP :

- netdiag.use2.us-gov-pure.cloud

Ces tests sont donnés à titre indicatif et sont destinés aux experts en réseaux et en pare-feu.

| Protocole / port de destination | Commande de test d’échantillon | Réponse réussie | Réponse échouée |

|---|---|---|---|

| TCP/3478 |

(Exécutez cette commande depuis le même réseau que l'application client Genesys Cloud) |

Aucune réponse spécifique n’est affichée, mais une liaison de connexion réussie est indiquée. | La connexion expire. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use2.us-gov-pure.cloud(Vous devez utiliser la version 7.9 ou ultérieure de nmap pour exécuter cette commande). |

La réponse inclut une section stun-info répertoriant une adresse IP externe. Cette réponse comprendra les éléments suivants : ncarte effectuée : 1 adresse IP (1 hôte) analysée en #.## secondes |

Vous recevez une réponse "host is down". |

| udp/16384-65535 |

(Exécutez cette commande à partir du même réseau que l'application client Genesys Cloud). |

La réponse comprend : Au revoirBonjourBienbonbonbonbonbonbonbon (Cette commande envoie cinq paquets, qui donnent lieu à cinq réponses "Goodbye", une pour chaque paquet). |

Vous ne recevez pas de réponse "Au revoir". |

|

tcp / 5061* (Exécutez ce test si vous utilisez des téléphones matériels avec média cloud.) |

(Exécutez cette commande depuis le même réseau sur lequel les téléphones matériels sont connectés). |

La réponse comprend : Au revoir |

Vous ne recevez pas de réponse "Au revoir". |

Services Genesys Cloud pour la région FedRAMP

Utilisez les informations de ce tableau pour acquérir une compréhension détaillée de les services Genesys Cloud qui seront affectés par l'ajout du bloc d'adresse IP CIDR. Ces informations vous aident à identifier la source, l'adresse de destination et le protocole/port de transport de destination associés à chacun des services concernés.

|

Services

|

Source

|

Adresse de destination

|

Transport à destination protocole/port |

Description

|

|---|---|---|---|---|

| STUN | Client WebRTC |

164.152.64.0/22 |

TCP/3478 udp/3478 |

Identifie l’adresse IP publique du client WebRTC. |

| Média | Client WebRTC |

164.152.64.0/22 |

udp/16384-65535 | Médias envoyés à Genesys Cloud TURN ou services multimédias. |

|

Services

|

Source

|

Adresse de destination

|

Transport à destination protocole/port |

Description

|

|---|---|---|---|---|

| Signalisation | Téléphone matériel |

164.152.64.0/22 |

tcp / 5061* | Signalisation SIP entre le téléphone matériel et les services SIP de la plateforme en nuage. |

| Média | Téléphone matériel |

164.152.64.0/22 |

udp/16384-65535 | Médias envoyés aux services multimédias Genesys Cloud. |

|

Services

|

Source

|

Adresse de destination

|

Transport à destination protocole/port |

Description

|

|---|---|---|---|---|

| Média | Dispositif d’opérateur ou PBX du client |

164.152.64.0/22 |

udp/16384-65535 | Médias envoyés aux services multimédias Genesys Cloud. |

|

Services

|

Source

|

Adresse de destination

|

Transport à destination protocole/port |

Description

|

|---|---|---|---|---|

| STUN | Client Genesys Cloud |

164.152.64.0/22 |

TCP/3478 udp/3478 |

Identifie l’adresse IP publique du client d’enregistrement d’écran et de conversation vidéo. |

| Média | Client Genesys Cloud |

164.152.64.0/22 |

udp/16384-65535 | Médias envoyés à Genesys Cloud TURN ou services multimédias. |

|

Services

|

Source

|

Adresse de destination

|

Transport à destination protocole/port |

Description

|

|---|---|---|---|---|

| APIs REST | Consommateurs des API publiques REST et de notification de Genesys Cloud |

164.152.64.0/224 |

tcp/443 | Appels API REST envoyés à Genesys Cloud. |

Informations générales sur AWS Direct Connect

AWS annonce le bloc Genesys CIDR à la fois publiquement et dans Direct Connect.

- Les clients Direct Connect qui n’effectuent pas de filtrage de routage n’ont aucun changement supplémentaire à apporter. Cependant, Genesys recommande d'effectuer une recherche dans la table de routage pour s'assurer que les blocs CIDR de Genesys sont bien affichés. Par exemple, si un bloc CIDR Genesys a un masque /20, AWS peut segmenter le bloc en /21, /22, /23, /24, etc.

- Les clients Direct Connect qui sont en train de filtrer les routes doivent autoriser les blocs CIDR de Genesys. Par exemple, si un bloc CIDR Genesys a un masque /20, AWS peut segmenter le bloc en /21, /22, /23, /24, etc.

- Les clients de Direct Connect qui ont besoin de filtrer des CIDR Genesys Cloud spécifiques à une région doivent utiliser des listes de préfixes et des balises de communauté. La liste de préfixes pour le masque /20 doit autoriser /20 et tout préfixe inférieur à /32, et la liste de préfixes pour le masque /21 doit autoriser /21 et tout ce qui est inférieur à /32. La balise communautaire définie par AWS pour les préfixes spécifiques à une région est 7224:8100. Pour vérifier l'étiquette de communauté correcte, consultez la section AWS Routing policies and BGP communities du guide de l'utilisateur AWS Direct Connect. En utilisant ces deux techniques de filtrage, les clients peuvent accepter automatiquement les CIDR régionaux de Genesys Cloud.

Pour plus d’informations sur le routage et le filtrage AWS Direct Connect, voir Politiques de routage AWS et Communautés BGP.

Exemple de connexion directe

Pour cet exemple, supposons que le circuit Direct Connect se termine dans la région us-east-1 et qu'AWS annonce un préfixe Genesys de 169.150.106.0/24 à partir de la région us-east-1 et de 169.150.107.0/24 à partir de la région us-west-2. Le client en connexion directe reçoit les deux annonces sur son circuit us-east-1.

Pour filtrer ces réseaux et préférer, ou accepter, le préfixe 169.150.106.0/24, le client utilise une liste de préfixes et une balise de communauté. La liste de préfixes doit autoriser 169.150.104.0/21 et inclure tout préfixe inférieur à /32. La correspondance communautaire serait pour 7224:8100.

Dans ce cas, la balise de communauté est un identifiant unique pour les annonces d'itinéraires d'une région provenant d'AWS. Le tag communautaire défini par AWS permet à un client de différencier les routes par région, continent ou monde. Par conséquent, les filtres appliqués feraient en sorte que le préfixe us-east-1, 169.150.106.0/24, soit mis en correspondance sur le circuit Direct Connect de us-east-1. Le préfixe us-west-2, 169.150.107.0/24, ne serait pas pris en compte et pourrait être abandonné ou défini comme chemin le moins préféré.

| Date de modification (AAAA-MM-JJ) |

Révision |

|---|---|

| 2025-05-19 | L'opération de mise à jour CIDR est maintenant terminée dans toutes les régions GenesysCloud. |

| 2024-08-26 | Publication du CIDR pour FedRAMP. Suppression des drapeaux "Coming soon". |

| 2024-05-27 | Modification de la mise en page de l'article pour séparer les informations commerciales et les informations FedRAMP CIDR. Nous avons ajouté les annonces suivantes : "Bientôt" :

Pour de plus amples informations, reportez-vous aux rubriques |

| 2024-02-14 | Mise à jour du contenu de la section AWS Direct Connect et des informations spécifiques au routage. |

| 2023-12-06 | Ajout de nouvelles régions : Asie-Pacifique (Osaka), UE (Zurich), Moyen-Orient (EAU) et Asie-Pacifique (Singapour) |

| 2023-11-01 | Suppression de l'indicateur Coming Soon pour le bloc CIDR 167.234.48.0/20. |

| 2023-09-20 | Ajout du nouveau bloc CIDR 167.234.48.0/20 à la liste avec un drapeau "Coming Soon". |

| 2023-02-15 |

|

| 2022-12-14 | Ajout d'un exemple de connexion directe à la section Informations spécifiques à AWS Direct Connect et au routage. |

| 2022-12-07 |

|

| 2022-10-19 | Ajout de détails, le cas échéant, à l'ensemble de l'article sur l'expansion des adresses IP CIDR. Cette extension comprend des plages d'adresses IP CIDR supplémentaires pour les régions Core et Satellite généralement disponibles et la région FedRAMP (US-East 2 (Ohio)). |

| 2022-07-27 | L'Amérique du Sud (Sao Paulo) promue au rang de région centrale. |

| 2022-03-23 | Ajout de la région USA Est 2 (Ohio) |

| 2021-09-01 | Ajout d'une légende au tableau des régions AWS Ajouté Afrique (Cape Town) / af-south-1 région satellite |

| 2021-03-31 | Asie-Pacifique Sud (Mumbai) / ap-south-1 promue dans une région principale. |

| 2021-03-10 | Ajout d’un tableau pour définir les régions AWS prenant en charge le nouveau bloc CIDR. |

| 2021-02-24 |

|

| 2021-01-27 |

|

| 2020-11-25 | Modification de l'article pour ajouter plus de détails sur les services Genesys Cloud concernés. |

| 2020-11-04 | Article ajouté au centre de ressources. |